TOKEN RING

La red Token Ring es una implementación del standard IEEE 802.5, en el cual se distingue más por su método de transmitir la información que por la forma en que se conectan las computadoras.

El primer diseño de una red de Token Ring es atribuido a E. E. Newhall en 1969. IBM publicó por primera vez su topología de Token Ring en marzo de 1982 , cuando esta compañía presentó los papeles para el proyecto 802 del IEEE. IBM anunció un producto Token Ring en 1984, y en 1985 éste llegó a ser un standard de ANSI/IEEE.

A diferencia del Ethernet, aquí un Token (Ficha Virtual) es pasado de computadora a computadora como si fuera una papa caliente. Cuando una computadora desea mandar información debe de esperar a que le llegue el Token vacío, cuando le llega utiliza el Token para mandar la información a otra computadora, entonces cuando la otra computadora recibe la información regresa el Token a la computadora que envió con el mensaje de que fue recibida la información. Así se libera el Token para volver a ser usado por cualquier otra computadora. Aquí debido a que una computadora requiere el Token para enviar información no hay colisiones, el problema reside en el tiempo que debe esperar una computadora para obtener el Token sin utilizar.

Los datos en Token Ring se transmiten a 4 ó 16mbps, depende de la implementación que se haga. Todas las estaciones se deben de configurar con la misma velocidad para que funcione la red. Cada computadora se conecta a través de cable Par Trenzado ya sea blindado o no a un concentrador llamado MAU (Media Access Unit), y aunque la red queda físicamente en forma de estrella, lógicamente funciona en forma de anillo por el cual da vueltas el Token. En realidad es el MAU es que contiene internamente el anillo y si falla una conexión automáticamente la ignora para mantener cerrado el anillo.

Un MAU puede soportar hasta 72 computadoras conectadas y el cable de el MAU a la computadora puede ser hasta de 100 metros utilizando Par Trenzado Blindado, o 45 metros sin blindaje. El Token Ring es eficiente para mover datos a través de la red.

En redes pequeñas a medianas con tráfico de datos pesado el Token Ring es más eficiente que Ethernet. Por el otro lado, el ruteo directo de datos en Ethernet tiende a ser un poco mejor en redes que incluyen un gran numero de computadoras con tráfico bajo o moderado.

FUNCIONAMIENTO DEL TOKEN PASSING

El Token es un paquete físico especial, que no debe confundirse con un paquete de datos. Ninguna estación puede retener el Token por más de un tiempo dado (10 ms). Si una estación que posee el Token y tiene información por transmitir, esta divide el Token, alterando un bit de éste (el cuál cambia a una secuencia de start-of-frame), abre la información que se desea transmitir y finalmente manda la información hacia la siguiente estación en el anillo. Mientras la información del frame es circulada alrededor del anillo, no existe otro Token en la red (a menos que el anillo soporte uno nuevo), por lo tanto otras estaciones que deseen transmitir deberán esperar. Es difícil que se presenten colisiones. La información del frame circula en el anillo hasta que localiza la estación destino, la cuál copia la información para poderla procesar. La información del frame continúa circulando en el anillo y finalmente es borrada cuando regresa a la estación desde la cuál se envió. La estación que mandó puede checar en el frame que regresó si encontró a la estación destino y si entregó la información correspondiente (Acuse de recibo). A diferencia de las redes que utilizan CSMA/CD (como Ethernet), las redes Token passing están caracterizadas por la posibilidad de calcular el máximo tiempo que pueden permanecer en una terminal esperando que estas transmitan.

MAU

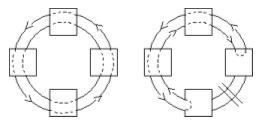

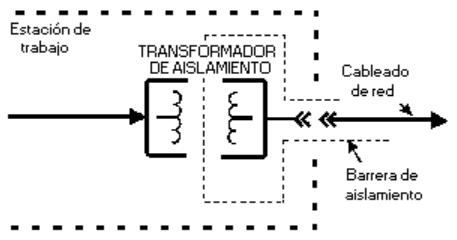

La MAU es el circuito usado en un nodo de red para acoplar el nodo al medio de transmisión. Este aislamiento es la clave para la inmunidad de los sistemas en red ante las interferencias. La implementación y la calidad del aislamiento proporcionado varía entre diferentes topologías de red. Estas diferencias son descritas a continuación:

Conexión de cableado LocalTalk/Token Ring/AUI

CONEXIONES AUI

Casi todas las tarjetas Ethernet proveen una conexión AUI de 15 pines que puede ser usada para conectar un usuario a un hub local o a una MAU. Esta conexión no da aislamiento o protección contra sobretensiones. El aislamiento hacia el cableado principal de la red lo brinda el hub. Esta situación se muestra en la figura y difiere de los arreglos LocalTalk y Token Ring principalmente en que el segmento de cable desprotegido es frecuentemente más largo en el caso de las conexiones AUI y en que el hub en el cual termina la conexión puede tener una tierra diferente a la del equipo del usuario. El equipo del usuario es muy susceptible a daño a través de la conexión AUI. Estas últimas operan a distancias tan grandes como 100 metros, pero nunca deben ser usadas a esas distancias sin extremas precauciones. Cuando se conecten usuarios a un hub usando un cable AUI, observe las siguientes reglas:

· Siempre asegúrese de que todos los usuarios conectados al hub y el hub mismo, estén conectados en tomacorrientes que estén cableados al mismo tablero de distribución. Esto evita que ocurran altos voltajes de tierra inter-sistema.

· Mantenga la longitud del cableado por debajo de los 10 metros. Si es posible, haga que todos los usuarios alimentados desde el hub y el mismo hub se alimenten desde el mismo no brake.

CONEXIONES FÍSICAS

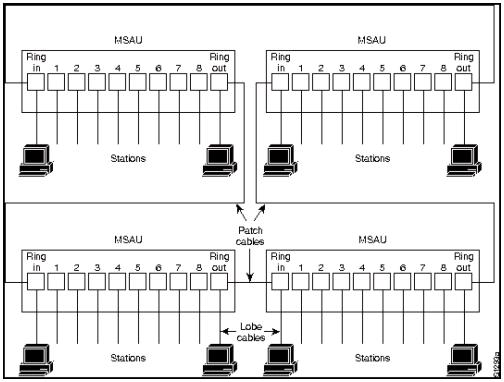

Las estaciones en redes IBM Token Ring se conectan directamente a MSAUs, las cuáles pueden ser cableadas a través del anillo (como se muestra en la figura). Los Patch cables sirven para interconectar las MSAUs. Los Lobe cables conectan a las estaciones con las MSAUs.

PRIORIDADES

Las redes Token Ring utilizan un sofisticado sistema de prioridad que permite designarles a los usuarios un tipo de prioridad en base a su uso de la red. Los frames en redes Token Ring tienen dos campos que controlan la prioridad: el campo de prioridad y un campo reservado.

Solo las estaciones que posean un valor de prioridad igual o mayor al contenido en el Token pueden seccionar éste. Una vez que el Token está seccionado y la información del frame cambiada, sólo las estaciones con una prioridad mayor a la que transmitió el Token puede reservar el Token para la siguiente pasada a través de la red. Cuando el siguiente Token es generado, este incluye la prioridad más grande anteriormente reservada por la estación.

Después de que se efectuó su entrega la estación que mandó debe regresar la prioridad del Token a como lo había encontrado.

MANEJO DE MECANISMOS DE FALLA

Las redes Token Ring emplean varios mecanismos para detectar y corregir las fallas en la red. Por ejemplo: se selecciona una estación en una red Token Ring para que trabaje como monitor de la red. Esta estación que puede ser cualquiera de la red, centraliza los recursos en base a tiempos y sistemas de mantenimiento para las estaciones. Una de estas funciones es remover los constantes frames que circulan en el anillo. Cuando un dispositivo que envía falla, este frame puede continuar circulando en el anillo, esto previene a otras estaciones de transmitir en ese momento. El monitor detecta dichos frames y los remueve del anillo generando uno nuevo.

Un algoritmo de token llamado beaconing detecta y trata de reparar ciertos errores en la red. A veces, una estación detecta un problema serio con la red (como un cable dañado o desconectado), esta envía un frame de reemplazo. El frame de reemplazo define una falla en el dominio donde reside la estación que detectó el problema, y enseguida viene un proceso de autoreconfiguración donde intervienen los nodos cercanos al problema y automáticamente lo soluciona.

TOKENS

Los Tokens son de 3 bytes de longitud y consisten en un delimitador de inicio, un byte de control de acceso y un delimitador final. El delimitador de inicio alerta a cada estación de la llegada de un Token (o data/command frame). Este campo incluye señales que distinguen este byte del resto del frame por una violación al esquema usado en el frame. El byte de control de acceso contiene los campos de prioridad y reservación, como un Token bit (usado para diferenciar un Token del frame data/command) y un monitor bit (usado por el monitor activo para determinar cuando un frame está circulando en el anillo a baja velocidad.

Finalmente, las señales finales de delimitación señalan el final del Token o data/command frame. Aquí también están contenidos bits que muestran si el Token está dañado.

RESUMEN

Es la red IBM por excelencia. Cuenta con versiones de 4 y 16 Mbps lo que la hacía hasta hace poco tiempo una de las más rápidas. Por su velocidad y soporte de grandes distancias, es la más utilizada en redes grandes. Utiliza topología en anillo aunque en realidad el cable se hace en estrella. Ideal para conectividad con IBM. No se recomienda para redes muy pequeñas ya que su coste es alto con respecto a las otras dos.